هیچ محصولی در سبد خرید نیست.

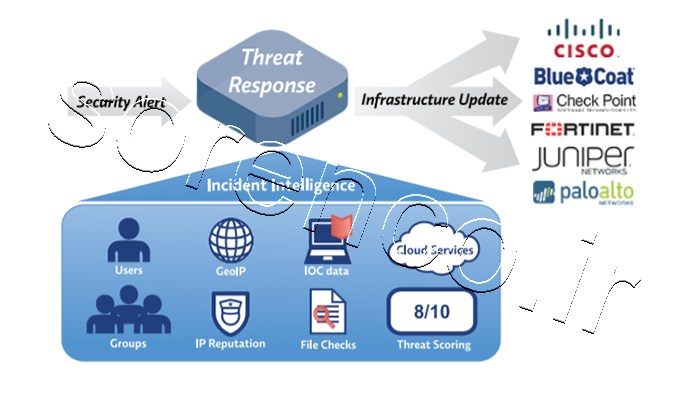

اولین پلتفرم مدیریت تهدید برای خودکار کردن پاسخ حادثه توسط هشدارهای امنیتی با داده های متناسب با محتوای غنی برای ایجاد هوش عملی، تأیید آلوده شدن سیستم و اجرای محافظت به صورت خودکار یا با فشار یک دکمه است. با جمع آوری و تجزیه و تحلیل زمینه رویداد امنیتی و تبدیل آن به واکنش سریع، لایسنس Threat Response شکاف بین تشخیص و محافظت را با مهار تهدیدها و جلوگیری از گسترش آلوده شدن کاهش می دهد.

در بسیاری از سازمانها، پاسخگویی به حوادث امنیتی روندی آهسته و طاقت فرسا است. پاسخ دادن میتواند روزها یا هفتهها طول بکشد. وظایف طولانی مدت به منجر به حملات تبدیل میشوند. با استفاده از لایسنس Proofpoint، زیرساختها با زمان اجرا برای وظایف هر حادثه بهینهسازی میشوند.

این میتواند تیمهای امنیتی را که قبلاً تحت فشار بودهاند، کمک کند و در نتیجه مراحل را دور زده و مراحل انجام کار را کوتاه کند. با این لایسنس، سازمانها قادر خواهند بود به سرعت و کارآمدتر به حوادث امنیتی پاسخ دهند، در حالی که خطرات را به حداقل میرسانند و زمان پاسخ به حوادث را کاهش میدهند. این امر میتواند به کاهش فشار بر تیمهای امنیتی کمک کرده و اطمینان حاصل کند که سازمانها به سرعت و مؤثر به تهدیدات امنیتی پاسخ میدهند.

حملات امنیتی فزاینده پیچیده، غالباً به صورت تهدیدهای مداوم پیشرفته (APT)، شرکت ها را بر آن داشته است تا در راه حل های شناسایی تهدید سرمایه گذاری کنند که نقض امنیت را در زمان واقعی شناسایی می کند. دانستن اینکه یک نقض رخ داده است، گام مهمی در پاسخ به تهدید است، اما تنها نیمی از جنگ است.

پس از شناسایی رویدادهای امنیتی، تیم های امنیتی IT باید تصمیم بگیرند که کدام رویدادها کاربران و سیستم های با ارزش را هدف قرار دهند. این حوادث فوری و با شدت زیاد است و نیاز به واکنش فوری دارد. حتی ممکن است برخی از هشدارها منفی کاذب باشد، و نیازی به هیچ اقدامی نباشد، اما چگونه یک تیم امنیت فناوری اطلاعات می تواند تفاوت را بشناسد؟ در بسیاری از سازمان ها، پاسخ به حادثه امنیتی روندی آهسته و طاقت فرسا است.

مجازات زمان رسیدگی به حادثه مجازات بررسی پاسخ حادثه به اطلاعاتی از چندین منبع قطع شده نیاز دارد. اطلاعات باید سازماندهی و تحلیل شوند. تأیید اینکه هر سیستمی به خطر افتاده است معمولاً به یک سری مراحل دستی و زمان بر نیاز دارد. در مرحله تحقیق، ممکن است داده های ارزشمندی از سیستم های آلوده به سرقت رفته و مهاجمان به طور جانبی در سراسر شبکه در حال حرکت باشند. تلاش برای تحقیق کامل غالباً در معرض خطر قرار دادن داده ها است.

تهدید هشدار جمع آوری و بررسی پاسخ حوادث دارای چهار زمینه اصلی تمرکز است:

KPI •های پاسخگویی به حوادث را ردیابی كنید تا اطمینان حاصل شود كه حوادث فراموش نشده اند

این مناطق تمرکز به شناسایی کاربران آلوده و شدت و ضرورت تهدید کمک می کند. همچنین به از بین بردن موارد منفی کاذب و جلوگیری از انتشار آلودگی داده ها کمک می کند.

چه کسی و کجا با پاسخ تهدید شما باید بلافاصله تعیین کند؟

کدام یک از کاربران داخلی، بخش ها و گروه ها تحت تأثیر قرار گرفته اند. دانستن اینکه “چه کسی” به این معنی است که می توانید اهداف با ارزش بالا مانند CFO، کارمندان اجرایی و سیستم های مالی را نسبت به منشی در اولویت قرار دهید. علاوه بر زمینه داخلی و اطلاعات، عوامل خارجی می توانند سرنخ هایی را برای IP ها یا دامنه های مشکوک در هشدارهای امنیتی فراهم کنند. این عوامل از قبل در تهدید پاسخ برای تجزیه و تحلیل خودکار بیشتر از قبل ادغام شده اند. این عوامل بیرونی کلیدی عبارتند از:

یکی دیگر از قابلیت های اصلی بررسی سیستم های مورد حمله برای وجود آلودگی های گذشته است. وقتی Threat Response مجموعه ای از نقطه پایانی بر اساس تقاضا را انجام می دهد، IOC ها را نه تنها از حمله فعلی، بلکه از نظر آلودگی های گذشته در محیط شما بررسی می کند. این روش کمک می کند تا به سرعت و به طور موثر بررسی کنید که آیا آلودگی های گذشته به سیستمی که اکنون هدف قرار گرفته است، سرایت کرده اند یا خیر.

یکپارچه سازی خارج از جعبه با Premium Intelligence و ابزارهای شخص ثالث با استفاده از یکپارچه سازی داخلی VirusTotal، پرونده ها نه تنها یک بار بلکه با گذشت زمان قابل بررسی هستند. به طور خودکار هر دامنه و IP ارائه شده در هشدارهای امنیتی و گزارش های ایمیل آلوده را در برابر خبره های هوشمند برتر داخلی خود بررسی می کند. این مرحله ساعتها کار خسته کننده و جستجوی دستی یک به یک علیه سرویس های اطلاعاتی را برای یافتن IP های حمله کننده و میزبانانی که از سایت های بد شناخته شده استفاده می کنند، از بین می برد.

تجزیه و تحلیل اطلاعاتی را به دست می دهد که پاسخ تهدید را عملی می کند. علاوه بر این، پاسخ تهدید می تواند به طور خودکار یا دستی اطلاعات تهدید را از طریق STIX و TAXII از اشخاص ثالث وارد کند. این بدان معنی است که تیم های امنیتی می توانند از طریق مراکز مختلف تجزیه و تحلیل و اشتراک اطلاعات (ISAC) خارج از جعبه این مجموعه داده “از طریق بارگذاری یا اضافه کردن دستی اطلاعات آیتم های اطلاعاتی” از مجموعه داده “اطلاعات خود را بیاورید”.

حاوی تهدید تغییرات در سطح شبکه می تواند باعث محافظت فوری شود، متوقف می شود:

شرکت افزار پرداز هوشمند سورنا به عنوان بزرگترین تامین کننده لایسنس شبکه و امنیت در کشور افتخار خدمت رسانی به طیف وسیعی از مشتریان بانکی، دولتی، خصوصی را داشته و همراه رسالت و هدف خود را تامین لایسنس بروز ترین و قوی ترین محصولات دنیا در حوزه شبکه و امنیت با پایین ترین قیمت و کمترین زمان تحویل می داند.

تمامی حقوق برای شرکت سورنا محفوظ میباشد.

هیچ محصولی در سبد خرید نیست.