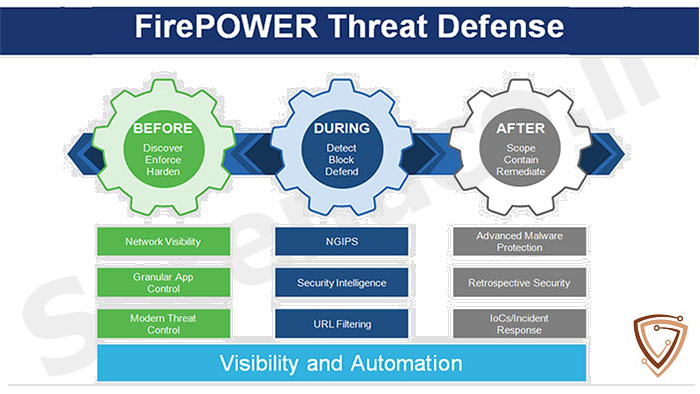

نرم افزار امنیتی سیسکو FTD یکی از پیشرفتهترین راهکارهای امنیتی ارائه شده توسط سیسکو است که ترکیبی منحصربهفرد از قابلیتهای فایروال، مانیتورینگ تهدیدها و پیشگیری از نفوذ را در یک پلتفرم واحد ارائه میدهد. این سیستم امنیتی که بر پایه نرمافزار Firepower Threat Detection سیسکو ساخته شده، قادر است ترافیک شبکه را به صورت مداوم تجزیه و تحلیل کند، تهدیدهای امنیتی را با دقت بالا شناسایی کند و مکانیزمهای دفاعی را برای مقابله با حملات سایبری فعال سازد.

سیسکو FTD با استفاده از هوش مصنوعی و یادگیری ماشین، بهروزرسانیهای مداوم در برابر تهدیدهای امنیتی و حملات سایبری ارائه میدهد و به سازمانها این امکان را میدهد تا از بالاترین سطوح امنیتی بهرهمند شوند. با این نرمافزار، مدیران شبکه میتوانند سیاستهای امنیتی پیچیده را تعریف و اجرا کنند تا مطمئن شوند که تمامی دادهها و منابع در برابر تهدیدهای احتمالی محافظت میشوند. این سیستم امنیتی میتواند با دیگر محصولات و خدمات امنیتی سیسکو ادغام شود و یک زیرساخت امنیتی چندلایه و بسیار قوی ایجاد کند که به طور مؤثر از شبکهها در برابر تهدیدهای سایبری محافظت میکند.

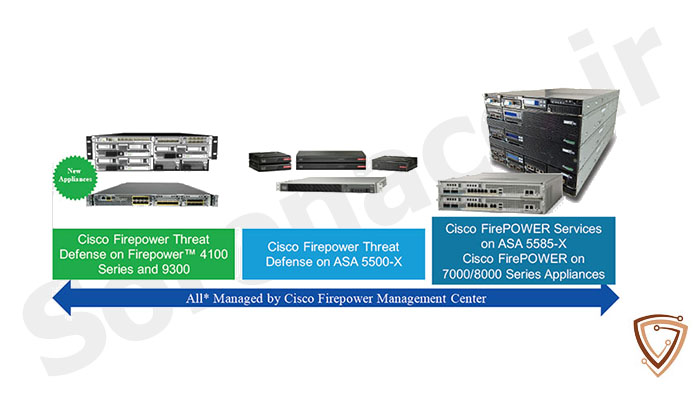

در این مقاله قصد داریم به ویژگی های متنوع این محصول، که تماما بصورت گرافیکی و متمرکز بوسیله سیسکو FMC و یا FDM مدیریت میشوند، بپردازیم. این نرم افزار برروی فایروال ASA-X سیسکو، تمامی سری های Firepower سیسکو و برروی ESXi به صورت مجازی قابل دسترسی و اجرا میباشد. نرم افزار FMCv را میتوان به منظور مدیریت جامع فایروال های موجود در هر سازمانی، بصورت ماشین مجازی و برروی زیرساخت VMWare ESXi، نصب نمود. در حال حاضر نسخه های 6.6.5 مورد تایید سیسکو میباشند و میتوانند با فایروال های ASA-55xx، که تا نسخه سیسکو FTD 6.6.5 را پشتیبانی میکنند، مدیریت نمایند.

قابلیت ACP برروی FTD سیسکو

قابلیت Access Control Policy (ACP) بر روی نرم افزار امنیتی سیسکو FTD، هنگامی که با لایسنس Firepower سیسکو فعال میشود، یک ابزار قدرتمند برای مدیریت و کنترل دقیق دسترسیها و ترافیک در شبکههای مدرن محسوب میشود. این قابلیت اجازه میدهد تا سیاستهای امنیتی پیشرفتهای تعریف و اجرا شوند که شامل تنظیمات مربوط به فیلترینگ ترافیک، شناسایی و جلوگیری از تهدیدها و اعمال محدودیتهای دسترسی میباشد.

لایسنس Firepower سیسکو به مدیران شبکه امکان میدهد تا با استفاده از ACP، قوانین امنیتی را با دقت بالا پیکربندی کنند که این قوانین بر اساس شناسههای اپلیکیشن، کاربران، زمان، مکان و دیگر معیارها ترافیک را کنترل میکند. فعالسازی این ویژگیها با لایسنس Firepower سیسکو، امنیت شبکه را تقویت کرده و از دادههای حساس در برابر تهدیدات و حملات سایبری محافظت میکند و اطمینان حاصل میکند که ترافیک شبکه را به طور مؤثری مدیریت و امن سازی کند. بصورت کلی، ACP که مخفف Access Control Policy میباشد، همانند یک ACL تمامی سیاست های تعریف شده درون FTD را یکپارچه مینماید. همچنین اقداماتی که بصورت جداگانه تعریف و توسط ACP اعمال میشوند، شامل موارد زیر میشوند:

- سیاست های Pre-Filter

- سیاست های SSL

- سیاست های هویتی (Identity)

- اقدامات Security Intelligence Feeds

- قابلیت های Logging

- ویژگی های پیشرفته

این بخش در وب پنل FMC از مسیر Policies > Access Control قابل دستیابی میباشد. در ادامه به برخی قابلیت های Access Control خواهیم پرداخت.

Security Intelligence چیست؟

Security Intelligence در محصولات امنیتی سیسکو، به ویژه در سیستم Firepower Threat Defense (FTD)، یک ویژگی قدرتمند است که به مدیران شبکه اجازه میدهد تا تهدیدات سایبری را بر اساس اطلاعات بهروز و دقیق شناسایی و قبل از اینکه فرصتی برای آسیب رساندن به زیرساختهای شبکه پیدا کنند، مسدود کند. این ویژگی با استفاده از پایگاه دادهای جهانی که دائماً با آخرین اطلاعات تهدید از سراسر جهان بهروزرسانی میشود، عمل میکند. به این ترتیب، مدیران میتوانند به طور فعال و پیشگیرانه امنیت شبکه را تامین کنند.

هنگامی که Security Intelligence با Access Control Policy (ACP) در نرم افزار امنیتی سیسکو FTD ترکیب میشود، این دو ویژگی به طور مشترک یک لایه امنیتی قدرتمند را ایجاد میکنند که قادر است تهدیدات را شناسایی کرده و محدود سازی کند، حتی قبل از اینکه پالیسیهای امنیتی دیگر اجرا شوند و این اطمینان را میدهد که شبکهها در برابر تازهترین و پیچیدهترین تهدیدهای امنیتی محافظت شوند. علاوه بر این، مدیریت و نظارت بر تهدیدها از طریق رابط کاربری مدیریتی Firepower، که در مسیر Policies > Access Control زیر بخش Security Intelligence قابل دسترس است. به این ترتیب امکان مدیریت جامع تهدیدها را فراهم میآورد. این ویژگیها به سازمانها کمک میکند تا از زیرساختهای خود در برابر حملات سایبری محافظت کنند، در حالی که بهرهوری و عملکرد شبکه را حفظ میکنند. این ویژگی در کنار ACP به مدیران این امکان را میدهد تا تمامی تهدیدات شناسایی شده توسط سیسکو در سرتاسر جهان را قبل از اعمال هر پالیسی دیگری محدود نمایند. این قسمت نیز از مسیر Policies > Access Control و از بخش Security Intelligence قابل دسترسی است.

Access Control Rules چیست؟

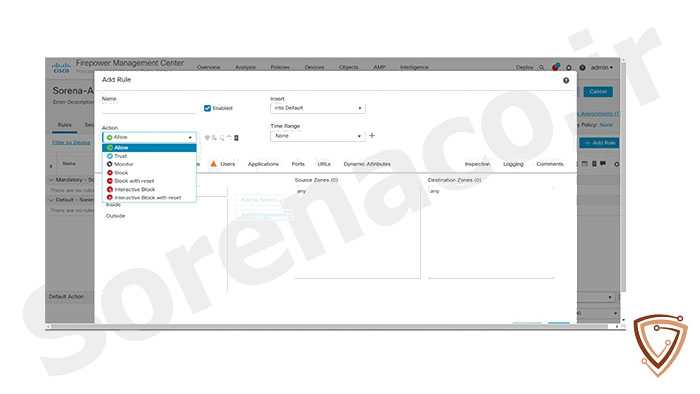

همچنین مشتریان میتوانند، درون نرم افزار امنیتی سیسکو FTD، دسته بندی های متنوعی از قبیل Zone، Network، VLAN Tag، User، Application، Port، URL و SGT را برای شبکه خود تعیین و همچنین قوانین (Rule) متنوعی را بشرح زیر اعمال نمایند:

- Allow: اجازه عبور ترافیک Match شده را درصورت مورد تایید قرارگرفتن Inspection میدهد.

- Trust: اجازه عبور ترافیک Match شده را بدون نیاز به Inspection میدهد.

- Monitor: ترافیک را ردیابی و لاگ های مربوط را ذخیره کرده، ولی بعنوان Match در نظر گرفته نمیشود.

- Block: ترافیک Match شده را بلاک میکند.

- Block and Rest: ترافیک Match شده را بلاک و Connection را ریست میکند.

- Interactive Block: ترافیک Match شده را بلاک میکند ولی به کاربر اجازه تصمیم تغییر سیاست را میدهد.

- Interactive Block with Reset: مانند Interactive Block با این تفاوت که Connection را ریست میکند.

در نظر داشته باشید حالت اولیه و پیش فرض ACP برروی Block All Traffic میباشد و ترتیب Ruleها برای اعمال آنها مهم می باشد.

URL Filtering چیست؟

ویژگی URL Filtering Cisco بمنظور محدود کردن URL های ناامن در سطح شبکه استفاده میشود. با آپدیت دوره ای نرم افزار امنیتی سیسکو FTD، آخرین لیست مربوط به URLهای مشکوک بروزرسانی شده و بر اساس نیاز خود در درون شبکه اعمال می شود. این URLها در دسته بندی ها (Category) و با سابقه های گوناگون (Reputation) طبقه بندی میشوند. این URLها را میتوان براساس این دسته بندی ها (برای مثال سایت های ورزشی) و یا سابقه آنها (برای مثال سایت های بدسابقه) درون شبکه محدود نمود. برای اعمال URL Filtering می بایست لیست و دسته بندی URL های مختلف را در بخش Policies > Access Control و ACP خود اعمال نمایید. توجه داشته باشید Whitelistها باید در ابتدا لحاظ شوند و در ادامه Ruleهای محدود کننده اضافه گردند و در آخر هرترافیک دیگری Permit شوند.

Application Policy چیست؟

Application Policy به مجموعهای از قوانین و سیاستها اشاره دارد که برای کنترل دسترسی و رفتار برنامههای کاربردی در یک شبکه تعریف میشود. این سیاستها به مدیران شبکه این امکان را میدهد تا ترافیک مرتبط با برنامههای خاص را شناسایی، نظارت و کنترل کنند، به گونهای که تضمین میشود برنامههای مجاز به راحتی کار کنند، در حالی که برنامههای غیرمجاز یا مخرب مسدود یا محدود میشوند. این رویکرد نه تنها امنیت را تقویت میکند بلکه با ارائه دیدگاهی دقیق به مدیریت ترافیک شبکه، بهینهسازی عملکرد و اطمینان از انطباق با خط مشیهای سازمانی را نیز تسهیل میکند.

Application Policy در نهایت به سازمانها کمک میکند تا بر اساس نیازهای کسبوکار خود، شبکه را به طور مؤثر مدیریت و بهینهسازی کنند، در حالی که اطمینان حاصل میشود منابع شبکه به طور کارآمد استفاده میشوند. بواسطه این ویژگی میتوان بر اساس برنامه ها و اپلیکیشن های موجود در شبکه، سیاست های مختلفی را برای آنها اعمال نمود. برای مثال، میتوان تمامی ترافیک های خروجی اپلیکیشن Torrent را بطور کلی مسدود نمود. این پالیسی ها نیز در هنگام تعریف کردن Rule جدید در قسمت ACP و از مسیر Policies > Access Control تعریف میگردند.

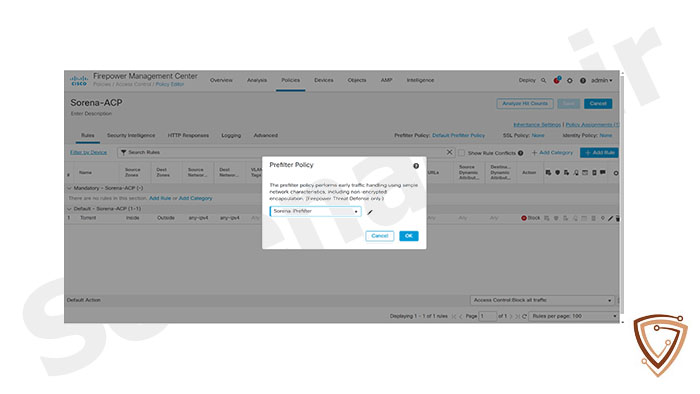

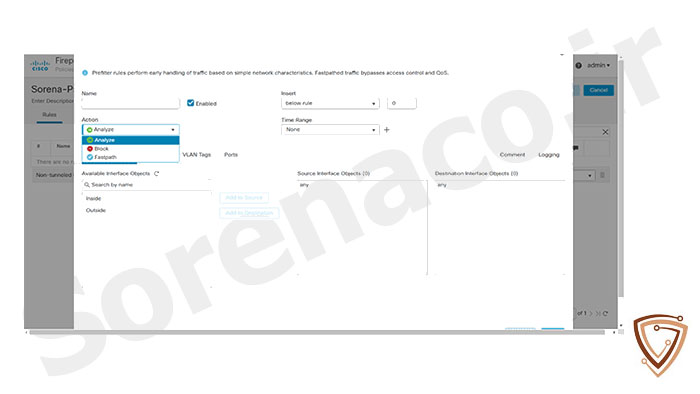

قابلیت Policy Pre-Filter چیست؟

این سیاستها اولین خط دفاعی در برابر ترافیکهای غیرعادی هستند و با استفاده از آنها میتوان میزان ترافیکهایی که نیاز به بررسی بیشتر دارند را کاهش داد. برای این منظور میتوانید از قوانین تونل (Tunnel Rule) برای ترافیکهای داخل تونل و از قوانین پیشفیلتر (Pre-Filter Rule) برای سایر ترافیکها استفاده کنید. همچنین، بر اساس تطابقهای انجام شده، میتوانید اقدامات زیر را اعمال کنید:

- Analyze: ترافیک موردنظر را به سمت IPS ارسال مینماید.

- Block: ترافیک موردنظر را بدون Inspection بلاک میکند.

- FastPath: اجازه ورود ترافیک را بدون Inspection بیشتر میدهد.

درنهایت، برای اینکه لاگ های مربوط به هر دسته ذخیره شوند، باید بصورت مشخص در تنظیمات مشخص شده و Prefilter Policy مورد نظر برروی ACP اعمال گردد.

معرفی IPS سیسکو

سیستم محافظت از سایبری (IPS) سیسکو به طور جامع و قدرتمند از شبکهها و سیستمهای اطلاعاتی محافظت میکند. این سیستم با ترکیبی از قابلیتهای تشخیص، پیشگیری و پاسخگویی به حملات سایبری، شبکهها را از تهدیدات مختلفی مانند جریانهای مخرب، حملات DDoS، نفوذهای غیرمجاز و سایر تهدیدات امنیتی محافظت میکند. با استفاده از فناوریهای پیشرفتهای مثل امضای الکترونیکی، شناسایی شبکهها و هوش مصنوعی، IPS سیسکو به طور موثر ترافیک شبکه را نظارت میکند و در صورت شناسایی فعالیت مشکوک یا حمله، به صورت خودکار یا دستی واکنش نشان میدهد. این ویژگیها باعث ارتقای امنیت شبکه و حفاظت از دادههای حیاتی سازمانها میشود. به دلیل امکانات گستردهای که IPS سیسکو ارائه میدهد، این سیستم به عنوان یکی از ابزارهای اصلی در راهبرد امنیتی سازمانها شناخته شده و به آنها کمک میکند تا به طور کامل از تهدیدات امنیتی مختلف محافظت کند و امنیت دیجیتال خود را تقویت کنند.

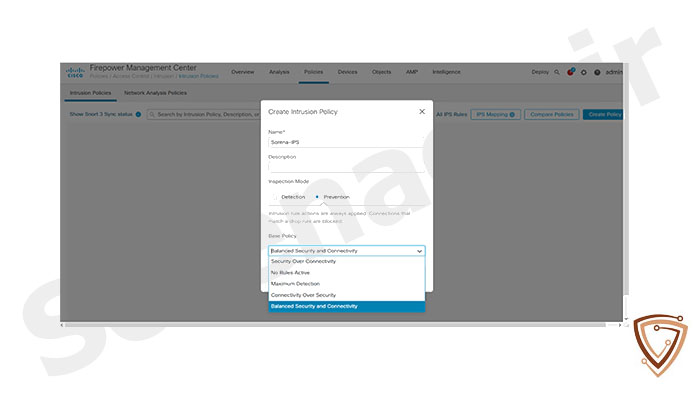

بصورت کلی، Intrusion Detection System برای بررسی عمیق تر ترافیک های درون شبکه کاربرد دارد. به منظور استفاده از این قابلیت درون نرم افزار امنیتی سیسکو FTD با استفاده از نرم افزار مدیریت جامع فایروال های سیسکو (FMC)، میتوان از یکی از پنج حالت زیر بهره برد:

- حالت Balanced Security and Connectivity: با استفاده از این حالت میتوان تعادل مناسبی میان حفظ سرعت ارتباطات درون شبکه و امنیت برقرار کرد.

- حالت Connectivity Over Security: با استفاده از این گزینه میزان ترافیک های فیلتر شده به حداقل رسیده و سرعت انتقال اطلاعات درون شبکه افزایش میابد.

- حالت Security Over Connectivity: در این حالت امنیت داده ها در اولیت قرار خواهد گرفت و با توجه به حجم بالاتر نظارت برروی ترافیک ها، سرعت انتقال در شبکه کاهش پیدا خواهد کرد.

- حالت Maximum Detection: این گزینه برای برقراری بیشترین سطح امنیت در سطح شبکه کاربرد دارد ولی بشدت منابع دستگاه را اشغال خواهد کرد.

- حالت No Rules Active: در این حالت هیچگونه Inspection برروی ترافیک انجام نخواهد شد.

در ادامه، نرم افزار FTD هنگام برخورد با یک ناهنجاری در سطح شبکه یکی از اقدامات زیر را انجام خواهد داد:

- Generate Event: در صورت Match شدن Rule مورد نظر، اجازه عبور به ترافیک داده و رویدادی جدید (Event) ایجاد میگردد.

- Drop and Generate Event: در صورت Match شدن Rule مورد نظر، ترافیک بلاک شده و رویدادی جدید ایجاد میگردد.

- Disable: در این حالت Rule مورد نظر غیرفعال میباشد و اعمال نمیگردد.

لازم بذکر است، استفاده از IPS باید در بهینه ترین حالت باشد، زیرا تعریف تعداد زیادی از Rule ها میتواند سرعت شبکه را بشدت کاهش دهد که این امر موجب ایجاد خلل در عملکرد کاربران سازمان خواهد شد. مدیران باید بتوانند با اجرای سناریوهای لازمه تعادل مناسبی میان سطح امنیت سازمان و کیفیت دسترسی کاربران برقرار نمایند. برای فعال سازی IPS در نرم افزار Cisco FMC و از منوی Policies > Intrusion میتوان یک سیاست جدید ایجاد کرد.

همچنین با انتخاب هر کدام از Ruleها میتوان از جزییات و نحوه عملکرد آنها مطلع شد. شایان ذکر است پس از حدود یک هفته از استفاده از IPS با Rule های پیش فرض خود این نرم افزار بصورت هوشمند موارد مورد نیاز را Recommend میکند و مدیران میتوانند از آنها در سطح شبکه خود استفاده نمایند. در نهایت باید پالیسی IPS را در ACP مورد نظر لحاظ نمایید. همچنین مدیران میتوانند در پنل مدیریتی FMC و از مسیر Objects > Intrusion Rules موارد مربوط به IPS را شخصی سازی کنند.

Variable Set چیست؟

از آنجاییکه در پروسه Inspection ترافیک توسط IPS، سطح بالایی از منابع فایروال مورد استفاده قرار میگیرد، وظیفه مدیران شبکه این است که میزان ترافیکی که نیاز به بررسی دارد را با استفاده از Rule ها، زمان و مکان اعمال آنها برروی ترافیک، به حداقل برسانند. برای این منظور میتوان از Variable Set ها استفاده نمود. این متغیرها به منظور دراختیار گذاشتن اطلاعات شبکه به IPS طراحی شده اند و بوسیله آنها استفاده از منابع به حداقل حالت خود خواهد رسید. این قابلیت از مسیر Objects > Object Management > Variable Set قابلیت دستیابی است و به مدیران امکان شخصی سازی المان های شبکه را برای اعمال در Inspection میدهد.

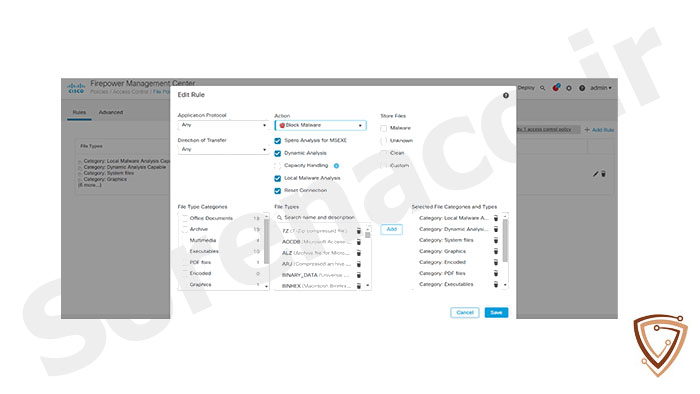

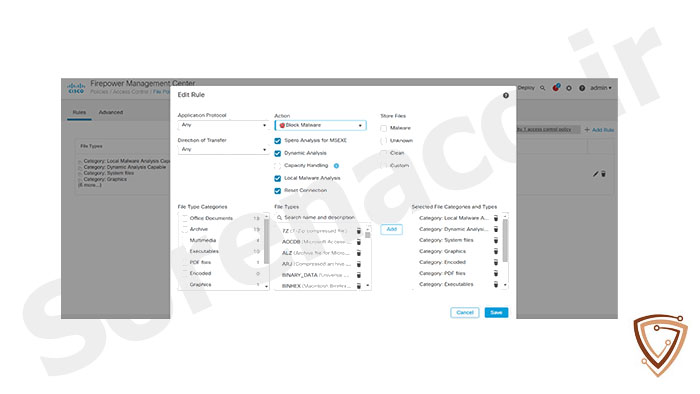

قابلیت Malware Policy and File Overview چیست؟

این سیاست بمنظور محدود کردن انتقال فایل های خاصی، با صرف نظر کردن از اینکه شامل Malware هستند یا نه، کاربرد دارد. همچنین به کمک این قابلیت و با ارتباط با AMP Cloud، میتوان فایل های حاوی موارد تهدید آمیز را شناسایی و محدود کرد.

در این قسمت نیز میتوان قوانین زیر را اعمال کرد تا فایرپاور سیسکو، متوجه شود که یک فایل شامل تهدید میشود یا خیر:

- Local Malware Analysis: در روش فایل ها با استفاده لیست تهدیدات موجود در سامانه Cisco TALOS ارزیابی میشوند.

- Dynamic Analysis: در این روش کل فایل مورد نظر برای AMP Cloud و یا Threat Grid Appliance ارسال میکند. سپس، فایل درون یک Sandbox باز شده و ارزیابی میشود.

- Spero Analysis: در این روش تنها با بررسی Signature موجود در Meta و یا Header فایل ها با AMP Cloud، صلاحیت فایل را مورد ارزیابی قرار میدهد.

پس از بررسی و ارزیابی فایل ها در روش های بالا، میتوان اقدامات زیر را برروی آنها اعمال نمود:

- Detect: با ثبت لاگ، فایل تایید میشود.

- Block: فایل بلاک میشود.

- Malware Cloud Lookup: فایل تایید میشود ولی در Cloud هم بررسی میشود.

- Block Malware: تمامی Malware های شناخته شده بلاک خواهند شد.

این ویژگی در FMC و از مسیر Policies > Malware & File قابل دسترسی است و میتوان قوانین مورد نظر را ثبت کرد. برای استفاده از قابلیت های AMP باید برروی Block Malware کلیک کرده و ویژگی های موجود را انتخاب کرد. در نهایت این پالیسی را نیز باید برروی ACP اعمال نمود. همچنین تمامی Event های مربوط در مسیر Analysis > Malware Events قابل مشاهده میباشد.

قابلیت DNS Policy چیست؟

این قابلیت زمانی حائز اهمیت میباشد که سایت های ناامن، با تغییر IP و حفظ نام خود (Domain Name) به فعالیت خود ادامه میدهند. با بکارگیری و استفاده از دیتابیس جامع گروه سیسکو TALOS، میتوان از نام این سایت ها مطلع شد و حتی در صورت تغییر IP، اقدام به بلاک و محدود نمودن آنها کرد. بر این اساس لیست سیاه سایت های نا امن (Black list) بصورت خودکار از TALOS دریافت شده و همزمان، مدیران میتوانند با اقدامات زیر اصلاحاتی را در این لیست اعمال نمایند:

- Whitelist: اجازه به DNS Query داده میشود.

- Monitor: تمامی DNS Query ها لاگ میشوند.

- Domain Not Found: تمامی Query ها با Domain Not Found پاسخ داده میشوند.

- Drop: تمامی Queryها بلاک میشوند.

- Sinkhole: در این روش Query با یک IP جایگزین و از پیش تعیین شده پاسخ داده شده و کاربر را به یک سایت داخلی هدایت میکند.

این قابلیت درون نرم افزار Cisco FMC و از منوی Policies > DNS قابل دسترسی است و میتوان به سادگی با استفاده از لیست هایی که سیسکو در اختیار قرار داده است، سایت های ناامن را محدود کرد.

قابلیت Identity Policy چیست؟

بوسیله این دسته از سیاست ها میتوان از هویت واقعی کاربران، علاوه بر IP، آگاه شد و تصمیمات بخصوصی را برای آنها اتخاذ نمود. برای این منظور، لایسنس سیسکو فایرپاور میتواند کاربران را با استفاده از ابزار زیر احرازهویت نماید:

- Active Directory Agent: در این روش با استفاده از اطلاعات درون AD و یا سرور LDAP، به اطلاعات مربوط به کاربر دسترسی پیدا کرد.

- Cisco ISE: با استفاده از قابلیت pxGrid موجود در نرم افزار سیسکو ISE میتوان به هویت واقعی کلاینت های شبکه دسترسی پیدا کرد.

- SMTP/IMAP: با استفاده از اطلاعات موجود در سرور ایمیل سازمان، اطلاعات مربوط به احراز هویت کاربران بدست میاید.

برای استفاده از Identity Policy ابتدا باید در پنل مدیریتی FMC سیسکو و از مسیر System > Integration > Realms سرور مایکروسافت اکتیو دایرکتوری به آن معرفی کرده تا بتوان بر اساس آن هویت کاربران را بررسی نمود. سپس این Realm باید در مسیر Policies > Identity فراخوانی شود. در آخر بوسیله این قابلیت هم میتوان بر وبسایت هایی که کاربران به آنها مراجعه میکنند، نظارت داشت یا دسترسی های خاصی را برای کاربران بخصوص در ACP در نظر گرفت.

قابلیت SSL Policy چیست؟

این ویژگی به منظور فراهم شدن امکان بررسی و رصد ترافیک های رمزنگاری شده مورد نیاز است. هرچند که با توجه به انواع روش های رمزنگاری اطلاعات پیاده سازی این قابلیت همراه با چالش هایی نیز میباشد. برای مثال در این راستا، باید CA Certificate استفاده شده توسط Firepower مورد اطمینان و تایید کاربران باشد تا رمزگشایی امکان پذیر شود. برای این منظور باید در Objects > Object Management و در بخش PKI > Internal CAs یک Certificate برای سیسکو FMC ایجاد نمایید. در مرحله بعدی از مسیر Policies > SSL میتوانید سیاست های مرتبط با بررسی ترافیک های امن سازمانی از قبیل HTTPS را تعریف نمایید.

نتیجه گیری

نرمافزار امنیتی سیسکو FTD (Cisco Firepower Threat Defense) یکی از بهترین ابزارهای موجود برای مدیریت امنیت شبکه است. این نرمافزار از قابلیتهای متعددی از جمله مدیریت یکپارچه تهدیدها، مانیتورینگ شبکه، اکتشاف تهدیدهای پیشرفته، جلوگیری از حملات دیدهبانها و مسدود کردن تهدیدهای مخرب برخوردار است. از طریق این نرمافزار، مدیران شبکه قادرند به طور کامل امنیت شبکه را مدیریت کرده و در برابر تهدیدهای مختلف دفاع کنند. به طور کلی، Cisco FTD با ارائه راهکارهای هوشمندانه و قدرتمند، به مدیران شبکه کمک میکند تا به طور موثر و کارآمدی از امنیت شبکه خود مراقبت کنند و حملات سایبری را به بهترین شکل ممکن مهار کنند.